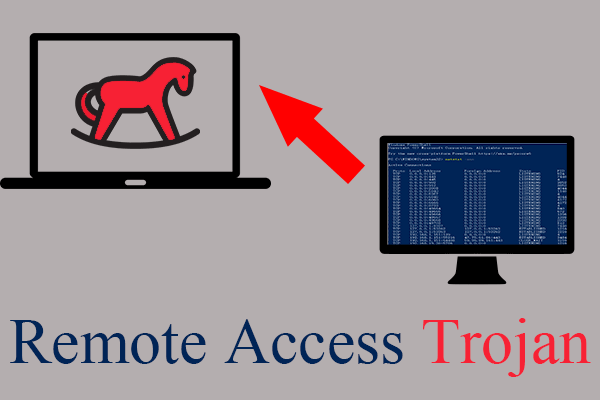

[Tutorial] Mikä on etäkäyttöinen troijalainen ja miten se voidaan tunnistaa / poistaa? [MiniTool-vinkit]

What S Remote Access Trojan How Detect Remove It

Yhteenveto:

Tämä MiniToolin virallisilla verkkosivuilla kirjoitettu artikkeli antaa kattavan katsauksen etäkäytön troijalaisista. Se kattaa sen merkityksen, toiminnot, huonot vaikutukset, havaitsemisen, poistamisen sekä suojausmenetelmät. Lue alla oleva sisältö ja ymmärrä perusteellisesti RAT-troijalainen.

Nopea navigointi:

Etäkäytön troijalainen määritelmä

Mikä on RAT-virus?

Etäkäyttöinen troijalainen (RAT), jota kutsutaan myös creepware-ohjelmaksi, on eräänlainen haittaohjelma, joka ohjaa järjestelmää etäyhteyden kautta. Se tartuttaa kohdetietokoneen erityisesti määritettyjen tiedonsiirtoprotokollien avulla ja antaa hyökkääjälle mahdollisuuden saada luvaton etäyhteys uhriin.

RAT troijalainen on yleensä asennettu tietokoneelle ilman omistajan tietämystä ja usein troijalaisena tai hyötykuormana. Esimerkiksi se ladataan yleensä näkymättömästi sähköpostiliitteellä, torrent-tiedostoilla, verkkosivustolinkeillä tai käyttäjän haluamalla ohjelmalla, kuten pelillä. Vaikka motivoituneen hyökkääjän kohdennetut hyökkäykset voivat pettää halutut kohteet asentamiseen RAT-huijaus sosiaalisen suunnittelun taktiikan avulla tai jopa halutun koneen väliaikaisen fyysisen pääsyn kautta.

Kun olet päässyt uhrin koneeseen, RAT-haittaohjelma piilottaa haitalliset toimintansa joko uhrilta, viruksentorjunnalta tai palomuurilta ja käyttää tartunnan saanutta isäntää levittämään itsensä muihin haavoittuviin tietokoneisiin botnetin rakentamiseksi.

Mitä RAT-virus tekee?

Koska etäkäyttöinen troijalainen mahdollistaa hallinnollisen valvonnan, se pystyy tekemään melkein kaiken uhrikoneella.

- Hanki pääsy luottamuksellisiin tietoihin, kuten käyttäjänimet, salasanat, sosiaaliturvatunnukset ja luottokorttitilit.

- Tarkkaile verkkoselaimia ja muita tietokoneohjelmia saadaksesi hakuhistoriaa, sähköposteja, chat-lokeja jne.

- Kaappaa järjestelmän verkkokamera ja tallenna videoita.

- Seuraa käyttäjien toimintaa näppäimistön kirjaimilla tai vakoiluohjelmilla.

- Ota kuvakaappauksia kohdetietokoneella.

- Tarkastele, kopioi, lataa, muokkaa tai jopa poista tiedostoja.

- Alusta kiintolevyasemat pyyhkiä tiedot.

- Muuta tietokoneen asetuksia.

- Levitä haittaohjelmia ja viruksia.

Kuinka asettaa ja käyttää etätyöpöytää Windows 10: ssä, katso täältä

Kuinka asettaa ja käyttää etätyöpöytää Windows 10: ssä, katso täältäMonet ihmiset haluavat asettaa ja käyttää etätyöpöytää Windows 10: ssä, mutta eivät tiedä miten. Kirjoitan tämän auttaakseni heitä.

Lue lisääEsimerkkejä etäkäytön troijalaisista

Siitä asti kun roskaposti RAT syntyy, sitä on olemassa monenlaisia.

1. Takaisin aukko

Back Orifice (BO) rootkit on yksi tunnetuimmista esimerkeistä RAT: sta. Sen teki hakkeriryhmä nimeltä Cult of the Dead Cow (cDc) osoittamaan Microsoftin Windows 9X -käyttöjärjestelmien (OS) tietoturva-aukkoja. Tämän nimi RAT-hyödyntäminen on Microsoft BackOffice Server -ohjelmiston sanojen toisto, joka voi hallita useita koneita samanaikaisesti kuvantamiseen perustuen.

Back Orifice on tietokoneohjelmisto, joka on kehitetty järjestelmän etähallintaan. Sen avulla henkilö voi hallita tietokonetta etäältä. Ohjelma esiteltiin DEF CON 6: ssa 1. elokuutast, 1998. Sen loi Sir Dystic, cDc: n jäsen.

Vaikka Back Orificella on lailliset tarkoitukset, sen ominaisuudet tekevät siitä hyvän valinnan haitalliseen käyttöön. Tästä tai muista syistä virustentorjuntateollisuus lajittelee työkalun välittömästi haittaohjelmaksi ja liittää sen karanteeniluetteloonsa.

Back Orificella on 2 jatko-osaa, vuonna 1999 julkaistu Back Orifice 2000 ja kanadalaisen ranskalaisen hakkerointiorganisaation QHA: n Deep Back Orifice.

2. Sakula

Sakula, joka tunnetaan myös nimellä Sakurel ja VIPER, on toinen etäkäyttöinen troijalainen, joka ilmestyi ensimmäisen kerran marraskuussa 2012. Sitä käytettiin kohdennetuissa hyökkäyksissä koko vuoden 2015. Sakula antaa vastustajalle mahdollisuuden suorittaa interaktiivisia komentoja sekä ladata ja suorittaa lisäkomponentteja.

6 tapaa korjata Windows 10 -etätyöpöytä ei toimi -virhe

6 tapaa korjata Windows 10 -etätyöpöytä ei toimi -virheKun yrität yhdistää etätietokonetta, mutta Windows 10 -etätyöpöytä ei toimi -virhe ilmestyy, löydät täältä virheen korjaamiseen tässä viestissä.

Lue lisää3. Osa 7

Sub7, joka tunnetaan myös nimellä SubSeven tai Sub7Server, on a RAT-botnet . Sen nimi saatiin kirjoittamalla NetBus taaksepäin (suBteN) ja vaihtamalla kymmenen seitsemällä.

Tyypillisesti osa 7 sallii huomaamattoman ja luvattoman käytön. Joten, turvallisuusala pitää sitä yleensä troijalaisena hevosena. Sub7 työskenteli Windows 9x- ja Windows NT -käyttöjärjestelmäjärjestelmien parissa, jopa Windows 8.1: een saakka.

Sub7: ää ei ole ylläpidetty vuodesta 2014 lähtien.

4. PoisonIvy

Myrkkymuratti RAT-näppäinlukija , jota kutsutaan myös nimellä Backdoor.Darkmoon, mahdollistaa näppäinluettelon, näytön / videon sieppaaminen , järjestelmän ylläpito, tiedostojen siirto, salasanan varastaminen ja liikenteen välittäminen. Sen on suunnitellut kiinalainen hakkeri noin vuonna 2005, ja sitä on käytetty useissa merkittävissä hyökkäyksissä, mukaan lukien kemianyrityksiä koskevat Nitro-hyökkäykset ja RSA SecurID -todennustyökalun rikkomukset, molemmat vuonna 2011.

5. DarkComet

DarkCometin on luonut Jean-Pierre Lesueur, joka tunnetaan nimellä DarkCoderSc, riippumaton ohjelmoija ja tietoturvakooderi Ranskasta. Vaikka tämä RAT-sovellus kehitettiin jo vuonna 2008, se alkoi lisääntyä vuoden 2012 alussa.

Elokuussa 2018 DarkComet lopetettiin loputtomiin, eikä sen latauksia enää tarjota sen virallisilla verkkosivuilla. Syynä on sen käyttö Syyrian sisällissodassa aktivistien seurantaan sekä tekijän pelko pidätyksestä nimeämättömistä syistä.

NanoCore RAT hallitsee tietokoneesi

NanoCore RAT hallitsee tietokoneesiPidä silmällä NanoCore RAT, koska se on vaarallisempi kuin keskimääräinen RAT; se hyökkää Windows-järjestelmään ja saa täydellisen hallinnan tietokoneesta.

Lue lisääYllä olevien esimerkkien lisäksi on olemassa monia muita etäkäyttöisiä troijalaisia, kuten CyberGate, Optix, ProRat, Shark, Turkojan ja VorteX . RAT-työkalujen täydellinen luettelo on liian pitkä, jotta sitä ei voida näyttää täällä, ja se kasvaa edelleen.

RAT-viruksen oireet

Kuinka selvittää, onko sinulla RAT-virus? Se on tavallaan vaikeaa. RAT: t ovat luonteeltaan peiteltyjä ja voivat käyttää satunnaistettua tiedostonimeä tai tiedostopolun rakennetta yrittäessään estää itsensä tunnistamisen.

Yleisesti, a RAT-matovirus ei näy käynnissä olevien ohjelmien tai tehtävien luetteloissa ja sen toimet ovat samanlaisia kuin laillisten ohjelmien. Sitä paitsi, RAT-vakoiluohjelma hallitsee tietokoneresurssien käyttöä ja estää tietokoneen heikon suorituskyvyn varoituksen. Myöskään RAT-hakkerit eivät yleensä luovuta itseään poistamalla tiedostojasi tai siirtämällä kohdistinta tietokoneen käytön aikana.

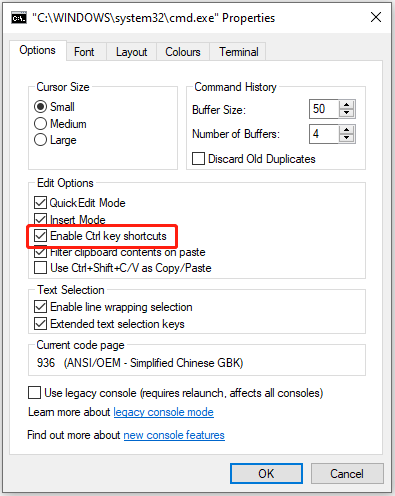

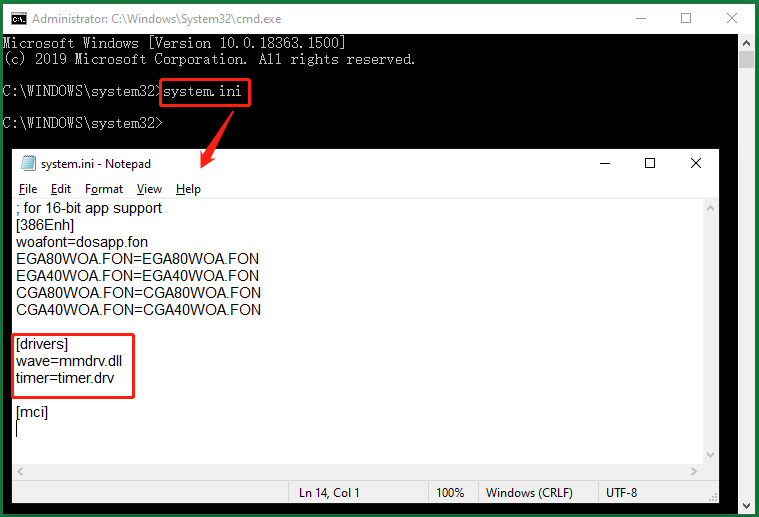

FYI: Tunnista RAT-infektio System.ini: n avulla

Avaa komentokehote paremmin järjestelmänvalvojana, kirjoita system.ini ja paina Tulla sisään . Sitten ilmestyy muistilehtiö, joka näyttää muutamia tietoja järjestelmästäsi. Katsokaa Kuljettajat osiosta, jos se näyttää lyhyeltä kuin mitä alla olevassa kuvassa näkyy, olet turvassa. jos on muita parittomia merkkejä, saattaa olla, että jotkut etälaitteet käyttävät järjestelmääsi joidenkin verkkoporttien kautta.

Etäkäytön troijalainen tunnistus

Kuinka tunnistaa etäkäyttöinen troijalainen? Jos et pysty päättämään, käytätkö RAT-virustietokonetta vai et vain oireiden perusteella (oireita on vähän), sinun on pyydettävä ulkopuolista apua, kuten luottaa virustentorjuntaohjelmiin. Monet yleiset tietoturvasovellukset ovat hyviä RAT-virustarkistimet ja RAT-ilmaisimet .

Suosituimmat etäkäytön troijalaisten poistotyökalut

- Avast

- AVG

- Avira

- Bitdefender

- Kaspersky

- Malwarebytes

- McAfee

- Microsoft Windows Defender

- Norton

- PC Matic

- Sophos

- Trend Micro

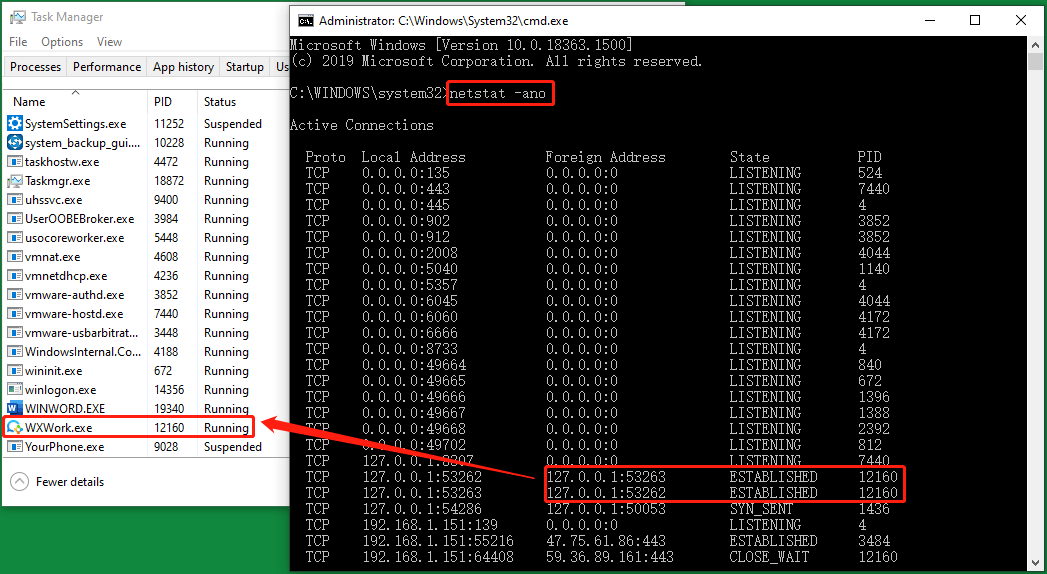

FIY: Etsi RAT CMD: n ja Tehtävienhallinnan avulla

Voit yrittää selvittää epäilyttävät kohteet yhdessä Tehtävienhallinnan ja CMD: n kanssa. Tyyppi netstat -ano komentokehotteestasi ja selvitä PID vakiintuneista ohjelmista, joilla on ulkomainen IP-osoite ja joka näkyy toistuvasti. Etsi sitten sama PID-tiedosto Yksityiskohdat välilehti Tehtävienhallinnassa löytääksesi kohdeohjelman. Se ei kuitenkaan tarkoita, että kohdeohjelma on varmasti RAT, vain epäilyttävä ohjelma. Vahvistaaksesi, että perustettu ohjelma on RAT-haittaohjelma, tarvitaan lisää tunnistamista.

Voit myös käyttää epäilyttävää ulkomaista IP-osoitetta selvittääksesi sen rekisteröidyn sijainnin verkossa. Monet sivustot, jotka voivat auttaa sinua tekemään niin https://whatismyipaddress.com/ . Jos sijainnilla ei ole yhteyttä sinuun kokonaan, ei ystäviesi, yrityksen, sukulaisten, koulun, VPN: n jne. Sijaintiin, se on todennäköisesti hakkereiden sijainti.

Etäkäytön troijalaisen poisto

Kuinka poistaa etäkäyttöinen troijalainen? Tai, miten päästä eroon RAT-viruksesta?

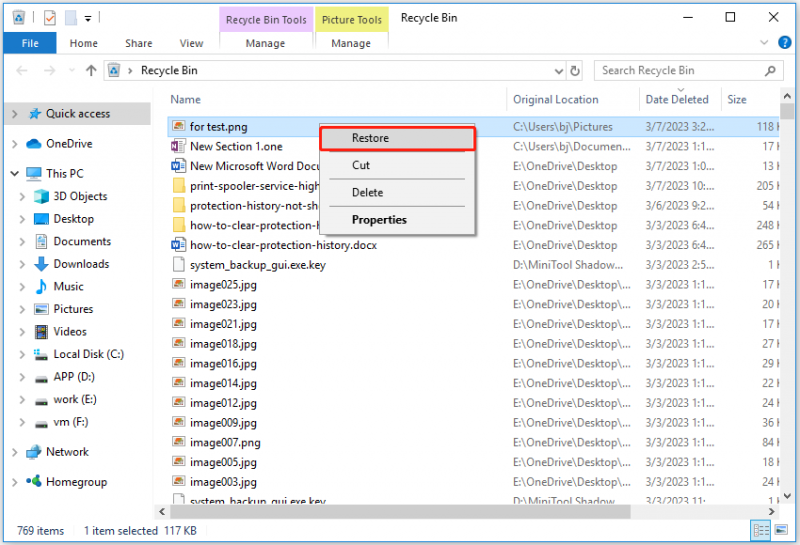

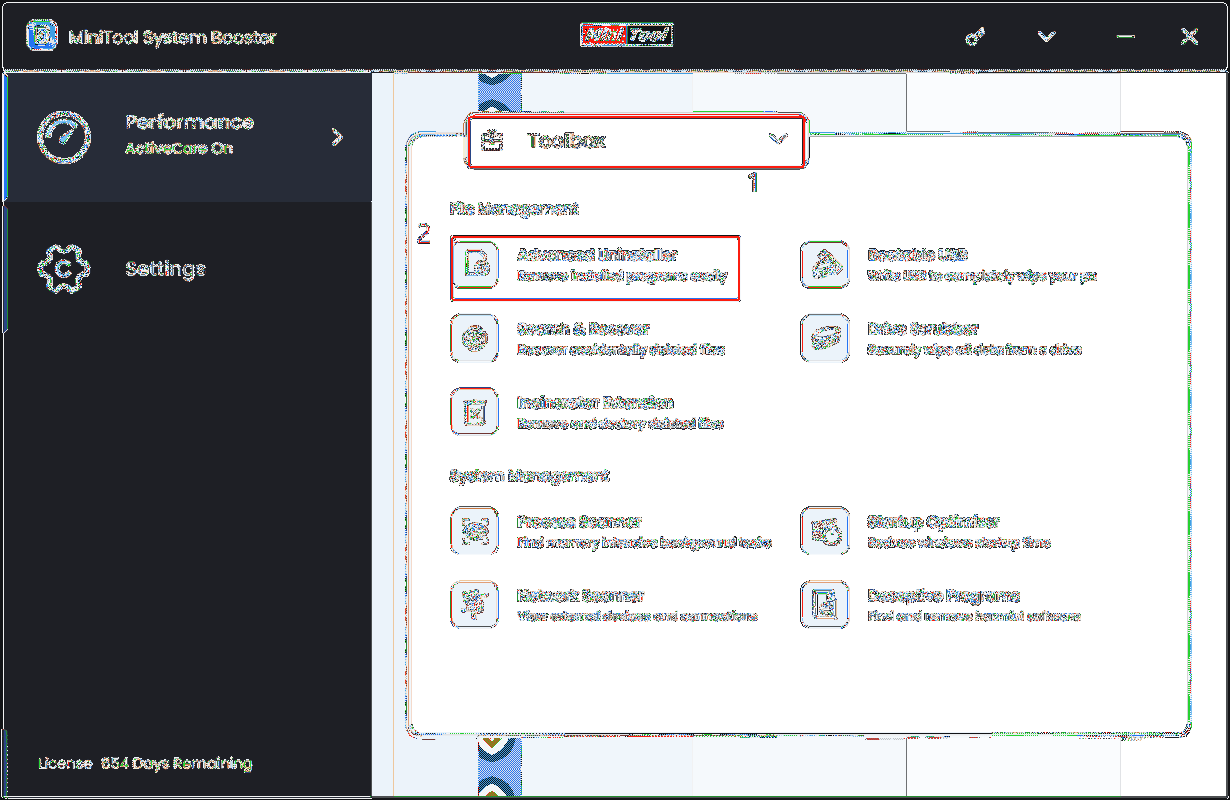

Vaihe 1

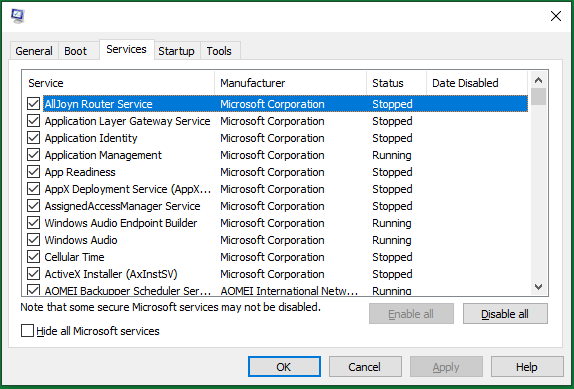

Jos pystyt etsimään tiettyjä haitallisia tiedostoja tai ohjelmia, tyhjennä ne vain tietokoneeltasi tai ainakin lopeta niiden prosessit. Voit tehdä tämän Tehtävienhallinnassa tai Windowsin MSConfig-apuohjelma .

Tyyppi väärä määritys Windows Run -sovelluksessa ja paina Tulla sisään tai napsauta OK käynnistää MSConfig-ikkuna. Siellä vaihda Palvelut välilehti, etsi kohdepalvelut ja poista ne käytöstä.

Käynnistä kone uudelleen vain, kun olet poistanut tai estänyt jotkin ohjelmat tai palvelut.

Vaihe 2

Asenna ja suorita a RAT-poistaja kuten Malwarebytes Anti-Malware ja Anti-Exploit poistaa liittyvät tiedostot ja rekisterimuutokset.

Vaihe 3

Käytä tarkistustyökaluja, kuten Autorun.exe, tarkistaaksesi epäilyttävät tiedostot ja ohjelmat, jotka käynnistyvät Windowsin käynnistyessä.

Vaihe 4

Tarkista, että verkkoyhteydet ovat menossa tai tulevat järjestelmään, joita ei pitäisi olla. Tai katkaise vain Internet-yhteys.

Kuinka suojautua RAT Cyber Attackilta?

Aivan kuten suojautumalla muilta verkon haittaohjelmilta, etäkäyttöisen troijalaisen suojauksen vuoksi sinun on vältettävä tuntemattomien kohteiden lataamista. pitää antimalware ja palomuuri ajan tasalla, vaihda käyttäjänimiäsi ja salasanasi säännöllisesti; (hallinnollisesta näkökulmasta) estä käyttämättömät portit, sammuta käyttämättömät palvelut ja seuraa lähtevää liikennettä.

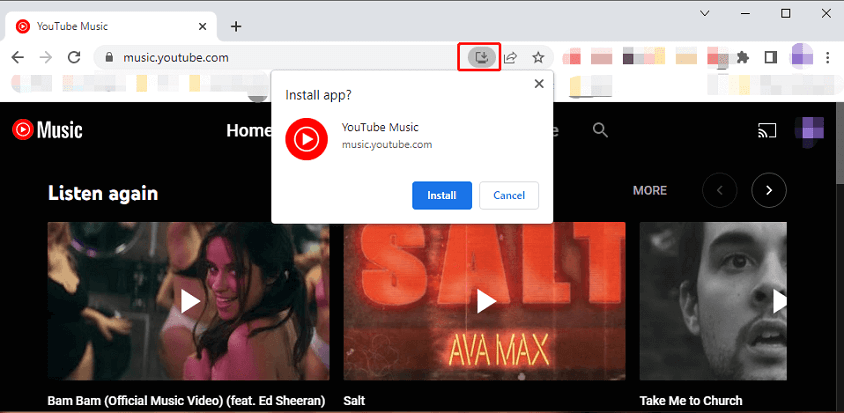

# 1 Vältä lataamista epäluotettavista lähteistä

Ensinnäkin, tehokkain ja helpoin ehkäisy ei ole koskaan ladata tiedostoja suojaamattomista lähteistä. Sen sijaan saat aina haluamasi luotetuista, valtuutetuista, virallisista ja turvallisista paikoista, kuten virallisilta verkkosivustoilta, valtuutetuista kaupoista ja tunnetuista resursseista.

# 2 Pidä palomuurit ja virustorjunta ajan tasalla

Riippumatta siitä, mikä palomuuri tai haittaohjelmien torjuntaohjelma sinulla on, tai vaikka sinulla olisi useampi kuin yksi niistä, pidä vain nämä turvallisuuspalvelut ajan tasalla. Uusimmissa versioissa käytetään aina uusinta tietoturvatekniikkaa ja ne on suunniteltu erityisesti nykyisiin suosittuihin uhkiin.

Edellä mainitut Malwarebytes ja muut antiviruset voivat myös estää alkuperäistä infektiovektoria mahdollistamasta järjestelmän vaarantumista.

# 3 Vaihda käyttäjänimesi ja salasanasi säännöllisesti

On hyvä tapa vaihtaa eri tilejäsi säännöllisesti taistellaksesi tilin varkaudelta, etenkin salasanojen varalta. Lisäksi on suositeltavaa hyödyntää palveluntarjoajien tarjoamia erilaisia turvaominaisuuksia tiliesi suojaamiseksi, kuten kaksivaiheinen todennus (2FA).

6 haittaohjelmatunnistusta / 18 haittaohjelmatyyppiä / 20 haittaohjelmien poistotyökalua

6 haittaohjelmatunnistusta / 18 haittaohjelmatyyppiä / 20 haittaohjelmien poistotyökaluaMikä on vakoiluohjelmien ja haittaohjelmien havaitseminen? Kuinka suorittaa haittaohjelmien tunnistus? Kuinka selvittää, oletko saanut haittaohjelman tartunnan? Kuinka selviytyä haittaohjelmien hyökkäyksistä?

Lue lisää# 4 Päivitä lakisääteiset ohjelmat

Koska RAT-etäkäyttöinen troijalainen todennäköisesti käyttää tietokoneesi laillisia sovelluksia, sinun on parasta päivittää ne uusimpiin versioihin. Näitä ohjelmia ovat selaimesi, chat-sovellukset, pelit, sähköpostipalvelimet, video- / ääni- / valokuva- / kuvakaappaustyökalut, työohjelmat…

# 5 Päivitä tietokonejärjestelmä

Älä tietenkään unohda korjata käyttöjärjestelmääsi uusimmilla päivityksillä. Yleensä järjestelmäpäivitykset sisältävät korjauksia ja ratkaisuja viimeaikaisiin haavoittuvuuksiin, hyväksikäyttöön, virheisiin, virheisiin, takaoviin ja niin edelleen. Päivitä käyttöjärjestelmä koko koneesi suojaamiseksi!

Varmuuskopioi tiedostot RAT-ohjelmistovirusta vastaan

Verkkojen RAT-arvot jäävät usein huomiotta vuosia työasemilla tai verkoissa. Tämä osoittaa, että virustentorjuntaohjelmat eivät ole erehtymättömiä, eikä niitä tule kohdella RAT-suojauksen kokonaisuutena.

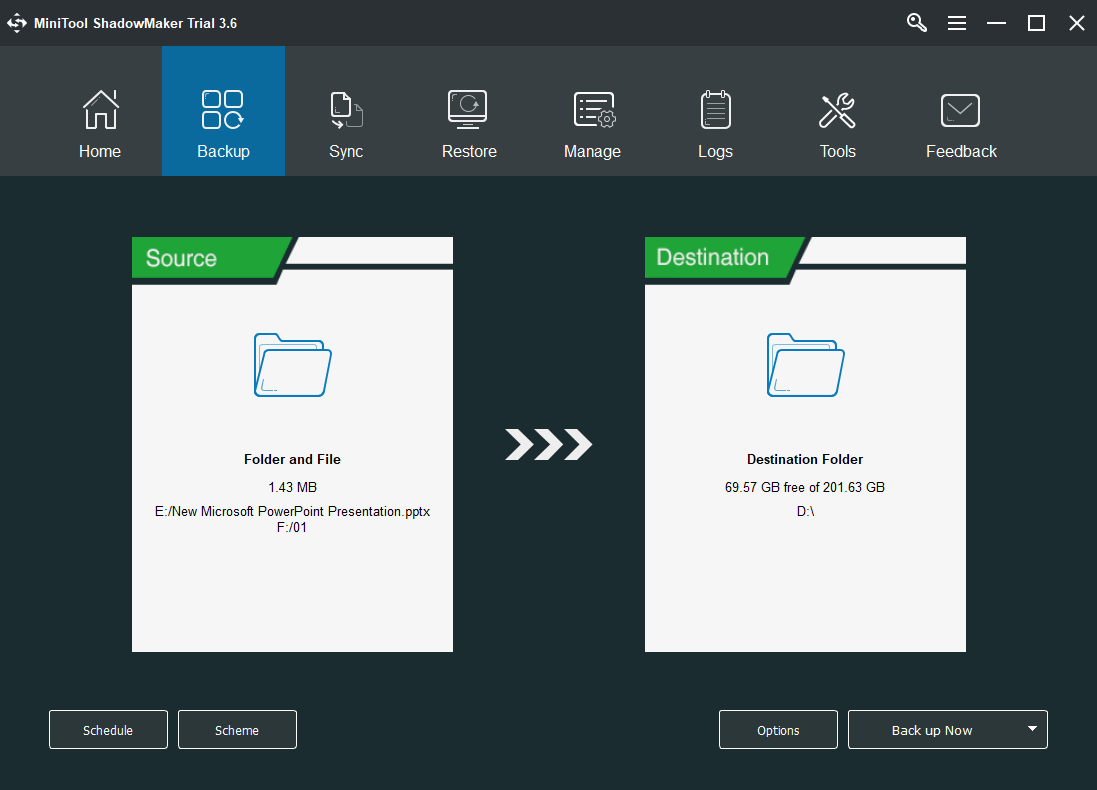

Mitä sitten voit tehdä tietokoneesi tiedostojen muokkaamisen, poistamisen tai tuhoamisen estämiseksi? Onneksi voit silti palauttaa tietosi haittaohjelmien RAT-hyökkäysten jälkeen, jos sinulla on niistä varmuuskopio. Silti sinun on tehtävä kopio ennen alkuperäisten tiedostojen häviämistä luotettavalla ja RAT-vapaalla työkalulla, kuten MiniTool ShadowMaker, joka on ammattimainen ja tehokas Windows-tietokoneiden varmuuskopiointiohjelma.

Vaihe 1. Lataa MiniTool ShadowMaker viralliselta verkkosivustoltaan tai yllä olevasta valtuutetusta linkkipainikkeesta.

Vaihe 2. Asenna ja käynnistä työkalu tietokoneellesi.

Vaihe 3. Jos saat kokeiluversion, sinua kehotetaan ostamaan sen maksetut versiot. Jos et halua maksaa, napsauta Jatka kokeilua oikeassa yläkulmassa oleva vaihtoehto kokeilutoimintojen nauttimiseksi, jotka ovat samat kuin muodolliset piirteet vain aikarajalla.

Vaihe 4. Kun kirjoitat sen pääkäyttöliittymän, napsauta Varmuuskopioida välilehti ylävalikossa.

Vaihe 5. Määritä Varmuuskopiointi-välilehdessä Lähde tiedostot, jotka aiot kopioida, ja Kohde sijainti, johon haluat tallentaa varmuuskopion.

Vaihe 6. Napsauta Varmuuskopioi nyt -painiketta oikeassa alakulmassa prosessin suorittamiseksi.

Loput on odottaa tehtävän onnistumista. Voit määrittää aikataulun näiden tiedostojen automaattisesta varmuuskopioinnista päivittäin, viikoittain, kuukausittain tai kun järjestelmä kirjautuu sisään / pois päältä yllä olevassa vaiheessa 5 ennen prosessin käynnistämistä tai Hallinta-välilehdessä prosessin jälkeen. Voit myös päättää, minkä tyyppiset varmuuskopiot suoritetaan, täyden, inkrementaalisen tai differentiaalisen varmuuskopion sekä kuinka monta versiota varmuuskopiosta tulee säilyttää, jos tallennustila loppuu.

![5 ratkaisua Windows 10 -päivitysvirheeseen 0xc19001e1 [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/90/5-solutions-windows-10-update-error-0xc19001e1.png)

![[Ratkaistu] Kuinka löytää Steam-kaupan URL-osoite ja miten se otetaan käyttöön?](https://gov-civil-setubal.pt/img/news/09/how-find-steam-trade-url-how-enable-it.png)

![Mitkä Dellin varaosat ostetaan päivitystä varten? Miten asentaa? [MiniTool-vinkit]](https://gov-civil-setubal.pt/img/backup-tips/46/which-dell-replacements-parts-buy.png)

![Korjattu: Xbox One -ohjaimen kuulokeliitäntä ei toimi [MiniTool News]](https://gov-civil-setubal.pt/img/minitool-news-center/02/fixed-xbox-one-controller-headphone-jack-not-working.jpg)

![Etkö voi korjata tätä sivua turvallisesti? Kokeile näitä menetelmiä! [MiniTool-uutiset]](https://gov-civil-setubal.pt/img/minitool-news-center/30/can-t-correct-securely-this-page.png)